Continua batalla contra los ataques de penetración

5 minutos de lectura

Los ataques de penetración son una realidad del día a día de cualquier página web. Sin embargo, es una de esas realidades que los usuarios y clientes finales suelen desconocer. Uno, como administrador de webs y servidores tiene que lidiar continuamente con esta amenaza, y de hecho exige estar en formación continua para no ser superado por los potenciales intrusos.

¿Qué son los ataques de penetración?

Normalmente es un software de terceros que trata de encontrar una vulnerabilidad en el software de tu aplicación web para poder obtener información relevante (de configuración, de seguridad como usuarios y/o contraseñas) o bien inyectar código ya sea en la base de datos o en algún archivo físico... todo ello haciendo siempre una "simple llamada" a tu página web.

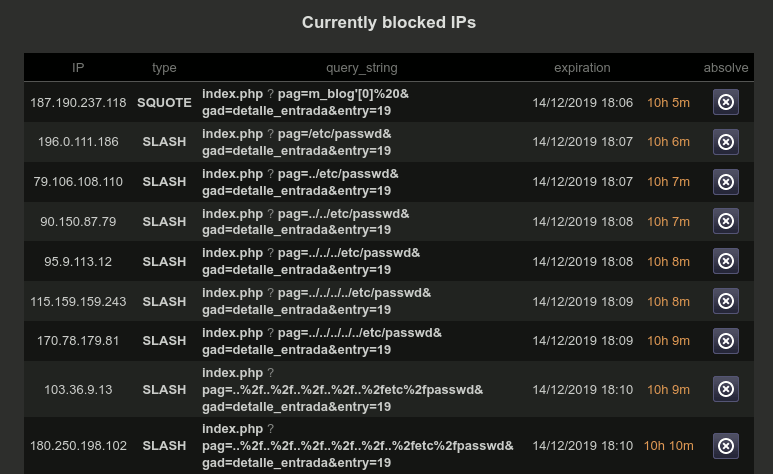

Con una imagen tal vez quedará más claro. A continuación muestro los últimos intentos de penetración a este portal web en el día de hoy:

Simplemente es una URL que posiblemente un robot ha solicitado al servidor de INSCRIPCION.ONLINE con parámetros "engañosos" que podrían engañar al software de este servicio web y regresar información sobre contraseñas de usuario de administrador del servidor, por ejemplo... como fácilmente puede verse en cada una de esas llamadas.

Nuestra aplicación web no solo vigila este tipo de URLs de ataque sino que también bloquea las siguientes llamadas que provengan de la misma dirección IP durante las siguientes 24 horas.

Ataque desde varios servidores

Una cosa curiosa de la imagen anterior es que se evidencia que casi todos esos ataques sucedieron en el breve intervalo de menos de 4 minutos, siguiendo un mismo vector de ataque (etc/password) pero desde diferentes direcciones IPs. Es decir, esto nos revela que el software atacante usó como proxy (redireccionador) un conjunto de servidores posiblemente ya infectados para usarlos como proxy y desde cada uno de ellos de forma rotativa ir haciendo las necesarias llamadas a nuestro servidor, enmascarando su dirección IP real.

Éste es posiblemente el mayor interés de atacar servidores de terceros como el nuestro: conseguir penetrar las defensas para instalar dentro un software que pueda ser usado remotamente (y "anónimamente") más adelante para realizar otros ataques a terceros. Como ves, eso luego te da una infraestructura de cómputo y de operatividad en la red que te permitirá tener a tu disposición cientos de servidores... para lo que sea, pero mayormente es para enviar spam, por ejemplo.

Hacking ético

Por suerte, el ataque que estoy mostrando en esta publicación es bien sencillo y cualquier programador que se precie ya lo conoce y su software no va a ser engañado por tan simple argucia.

Como éste, hay muchos tipos de ataques de intrusión/inyección y uno como programador debe tratar de conocerlos. Porqué la mejor defensa es conocer cómo te pueden atacar. A esto se le llama "hacking ético", es decir, el formarse profesionalmente en técnicas de penetración de aplicaciones web y servidores para evitar de que fastidien el tuyo!!

Nadie está seguro

Casi todos hemos sabido de que incluso han conseguido introducirse en servidores de la Casa Blanca de EEUU o de Nintendo e incluso de Google. Y es que todavía no se ha hecho el software libre de fallas.

Así que a efectos prácticos lo más recomendable es tratar de:

- tener un buen sistema de respaldo

- tener los datos encriptados siempre que sea posible

- tener medidas de monitoreo y rechazo de atacantes

- no cesar en seguir aprendiendo sobre nuevas amenazas/defensas

En INSCRIPCION.ONLINE tratamos de tomarnos muy en serio los 3 aspectos, y dedicamos parte de nuestras horas anuales de desarrollo a nuevas funcionalidades que nos permitan sofisticar nuestro monitoreo y nuestras defensas. Para prueba la lista de rechazos que he mostrado arriba.

Añada su comentario: